Es raro el día que no mantengo contacto con algún lector por alguno de los canales que tengo abiertos en la red. He de reconocer que me satisface el apoyo recibido, y por lo general, salvando jornadas de mucho trabajo, respondo en el día, o a lo sumo en el siguiente.

El Blog de PabloYglesias está asentado bajo este principio (bidireccionamiento), y no sería la primera vez que acabo transladando una recomendación o duda que alguno de vosotros me ha comentado en una entrada de la web. Me parece muy importante generar un lazo de comunicación con mis lectores, ya que bastante tenéis con aguantarme, qué menos que devolveros el favor. Por ello me ha parecido interesante inaugurar una nueva sección, #AskToPablo, donde intentaré responder lo mejor posible a las dudas que me propongáis.

La sección tendrá una periodicidad inestable, al menos en un principio, aunque la idea es que quede como fija los viernes. A riesgo de sufrir futuros cambios, recopilaré (y responderé) a las dudas o temas que me propongáis, y de entre todas cogeré aquella o aquellas que me han parecido más interesantes, transladándola/as a una entrada permanente (mención incluida), y tratándola/as más en profundidad. Las preguntas pueden ser de la más diversa índole (a poder ser relacionadas con las nuevas tecnologías), y para ello podéis usar cualquiera de los canales de comunicación siguientes:

- Hashtag #AskToPablo en Twitter, o directamente mencionándome (@PYDotCom).

- Mensaje privado o mención a mi cuenta de Google Plus.

- Email desde la página de Contacto.

- Mensaje privado en la página de Facebook.

E inauguro la sección con un tema propuesto por @Manu__Ga, sobre el proyecto CAMP que Google lleva desarrollando un tiempo, y que analizaban en El Confidencial como el killer definitivo del malware.

Índice de contenido

¿Qué es Google CAMP?

Es importante empezar por este punto, sobre todo de cara a entender lo equivocados que están los chicos del artículo.

Internet no es una plataforma segura. Esto es así por el simple hecho de que en su día, fue creado con un fin muy distinto: el de la comunicación entre nodos conocidos (centralizados), donde no era necesario validar ningún tipo de dato, ya que su uso dejaba fuera cualquier intento de explotación.

40 años más tarde, internet es casi lo contrario. Lo usamos para comunicarnos entre nodos desconocidos, con datos que pueden ser sensibles al interés del resto de «vecinos». Ya no hay un único administrador que los gobierna a todos, sino que conviven en armonía millones de pequeñas repúblicas, con sus normas de envío de paquetes, con sus protocolos distintos de comunicación, y que para colmo son nómadas (mayoría de IPs dinámicas).

40 años después, internet es información, y la información es poder. Lo cual hace totalmente comprensible la paulatina evolución que ha sufrido el malware, desde esos comienzos como herramienta para causar daño o entablar acciones contra un sector, a un actualidad donde prima la recogida de información y el uso del procesamiento como botnet con intereses comerciales.

El malware llega a nosotros de varias formas, siendo las más comunes, la navegación por webs comprometidas, la descarga de virus y la facilidad con la que los usuarios aceptamos privilegios de apps en nuestros smartphones o perfiles sociales.

Tenemos varias maneras de defendernos, siendo la primera de todas el sentido común (que normalmente llevamos desactivado por defecto), y poco después las diferentes capas de seguridad activa y pasiva de antivirus, cortafuegos y el propio sistema.

El éxito de un antivirus, radica en cuan grande o extensa es su bliblioteca de signatures de malware conocido, y qué capacidad tiene de reconocer patrones en archivos que están continuamente actualizándose en nuestro ordenador. Los desarrolladores de malware siempre van a ir por tanto un paso por delante, y utilizan técnicas de polimorfismo complejas para saltarse esos algoritmos de seguridad del antivirus, y acceder a registros del sistema para sustraer información o controlarlo.

Google guarda un as en la manga, y es que el buscador tiene en su haber una ingente cantidad de información histórica de webs, que se actualiza constántemente por medio de las arañas de rastreo de internet, y que en definitiva, ofrecen la posibilidad de crear una basta colección de whitelists y blacklists de buena parte de internet (a la que llegan los robots, se entiende). Y ahí es donde nace CAMP, siglas de Content-Agnostic Malware Protection, y que vaticina un 99% de bloqueo del malware en la red.

En la entrada antes mencionada, se explayan en asegurar el fin de los antivirus, ya que claramente un servicio como éste, que funciona casi en su totalidad en el cliente, y con solo un 1% de fallo, mandaría al traste al «resto de servicios» que casualmente llevan décadas en el sector (algo en lo que Google, por mucho que sea el gran gigante de internet, no puede presumir).

CAMP no es un antivirus

Junto con la noticia, se distribuye un PDF sobre el proyecto, escrito aparentemente por varios ingenieros de la compañía, donde en ningún momento se habla de que CAMP sea un antivirus, y es que aunque el objetivo de CAMP es el de evitar la entrada de malware en un dispositivo (al igual que los antivirus convencionales), su ámbito está condicionado a un uso específico, el del navegador Chrome.

¿Qué quiere decir esto?

En primera estancia que Google no ha inventado nada nuevo, ya que IE tiene desde hace tiempo SmartScreen, que es básicamente lo mismo (aunque debido al acceso a la información e históricos que tiene Google con su buscador represente un software a priori muchísimo más potente que este último). En la entrada se jactan de que CAMP funcionaría de cara al servidor, sin tener que enviar información a la compañía, a diferencia del proyecto de IE, que está basado en la nube, pero lo cierto es que CAMP trabaja un 70% de lado del cliente, y consulta a Google cuando no tiene tan claro la existencia o no de malware en la página visitada (un 30% de las veces), mandando por tanto la información de nuestro uso a sus servidores (no siempre, como en el caso de Microsoft, eso sí es verdad).

Y aquí el segundo punto a tener en cuenta. Entendiendo CAMP como lo que es (un filtro de navegador), su ámbito de actuación compete únicamente a lo descargado desde ese navegador, lo que quiere decir que cualquier malware que venga por un medio distinto entrará sin problema alguno (incluso aquel que comprometa al propio navegador).

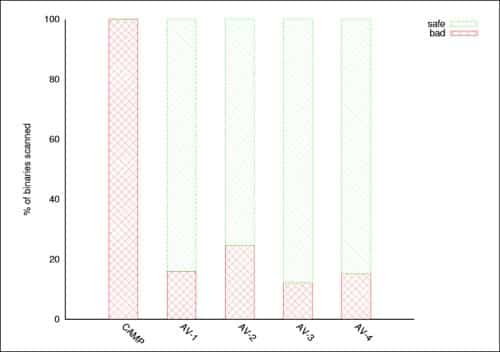

Dentro de Chrome, y teniendo en cuenta las estadísticas que se han recogido después de seis meses de prueba en 200 millones de usuarios, la tasa de acierto de CAMP se calculó en un 98,6%, muy por encima de la mayoría de capas de seguridad «generalistas». Un 98,6% de bloqueo de malware siempre y cuando venga de una descarga hecha desde el navegador. Punto.

Si alguien conecta un USB infectado, CAMP tiene un 0% de posibilidades de bloquearlo, y así con cualquier otro archivo o acceso que se haga fuera del navegador.

Resumiendo

Una gran herramienta (un servidor la activará tan pronto esté disponible), que asegura mediante evaluación por reputación de contenido la validez de una web (a bote pronto un duro obstáculo para iframes embebidos en el código, SPAM de correo con malware o ataques por cookies), pero para nada la herramienta perfecta contra el malware, al funcionar muy bien en un único caso, y directamente no servir de nada en el resto.

La mejor herramienta que tenemos es el sentido común, y eso no va a cambiar jamás. El malware va a seguir existiendo mientras siga habiendo negocio tras él, y lamentablemente irá siempre un par de pasos por delante a los medios de protección, por lo que dejaros llevar por el instinto, y recordad que si algo huele mal, es que está podrido.

Edit a 19 de Abril del 2013: Parece que la entrada ha servido de cabecera al noticiario de hoy del Centro de Investigación para la Gestión Tecnológica del Riesgo (CIGTR) (o si se prefiere su versión en inglés). Muchas gracias +Alfonso Piñeiro Pérez por la recomendación :). A saber:

Dos afirmaciones rotundas, una tan clara como la otra: “La mejor herramienta que tenemos es el sentido común, y eso no va a cambiar jamás” y “el malware va a seguir existiendo mientras siga habiendo negocio tras él”. Las dos son del blogger tecnológico español Pablo F. Iglesias, que así lo plantea en su último post a propósito del software Camp, ese por el que Google pretende hacer frente hasta al 99% del malware.

En su blog Pabloyglesias.com, este analista explica las claves de funcionamiento de Google Camp, sus especificaciones, también remarca lo queNO es esta herramienta, y analiza a la competencia. *Y de paso inaugura una sección en su blog: #AskToPablo *. Pues mucha suerte, amigo.

No hay de qué ;-))

🙂

Aquí se demuestra quien se ha leído el PDF o no. Buen artículo 😉

El PDF lo explica todo detalladamente, y hace inciso en qué nos encontraremos con el servicio. Es un excelente filtro de navegación, pero para nada va a desbancar el uso de antivirus, ya que operan en diferentes sectores.

De hecho si nos pusiéramos técnicos, los antivirus, con una tasa de acierto del 30-70%, son mejores capas de seguridad que el CAMP, ya que cubren casi todos los frentes.