Es una pregunta recurrente. Quien me conoce, sabrá que para desbloquear mi terminal, hay que meter una combinación alfanumérica relativamente larga.

Normalmente las personas me tachan de lunático (si alguien te roba el móvil, el mal ya está hecho), pero prefiero que eso ocurra y no vaya a mayores, que de la casualidad que también sea víctima de un robo de identidad digital.

Hace poco os hablaba de las 1000 contraseñas más usadas, y de como gracias a este tipo de bibliotecas (o incluso otras aún más sencillas), era posible acceder al 98,1% de servicios de la red.

En el móvil, ocurre algo parecido, aunque hay algunos elementos que, por su carácter físico, lo hacen más accesible de la cuenta, y que me gustaría tratar en esta entrada.

Índice de contenido

Ataques por suciedad

¿Cuántas veces limpiáis la pantalla del teléfono? ¿Cada vez que lo usáis? Lo dudo mucho.

Los smartphones actuales tienen todos una pantalla táctil, normalmente capacitiva, y que haría las delicias de Sherlock Holmes.

Si usas un desbloqueador de pantalla basado en patrón, se calcula que existen 389.112 posibles combinaciones. Ves este número, y te quedas tranquilo. Pero nada más lejos de la realidad.

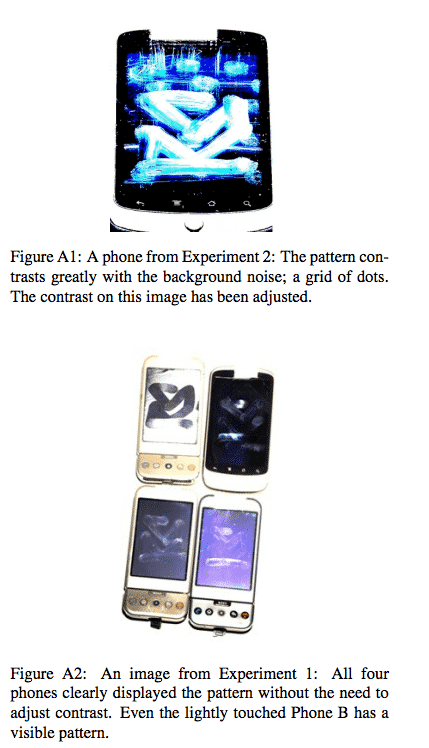

Nuestro sudor y grasa en la yema de los dedos es un identificador terriblemente útil para obtener el patrón utilizado a la hora de desbloquear una pantalla, y bastaría sacarle una foto a la misma y retocarla para aumentar el contraste para obtener algo tal que así:

Este tipo de ataque puede ser tan efectista tanto en patrones como en contraseñas, siempre y cuando, en los segundos no se repita ningún carácter (si hay alguna repetición, la cosa se complica).

Fuerza bruta

Quien no tiene el dispositivo móvil con desbloqueo directo, lo tiene con patrón. Y quien no, con PIN.

Si eres un habitual en este blog, sabréis que un PIN de cuatro dígitos es explotable digitalmente en cosa de un minuto. Al tener que introducirlo vía pantalla, el tiempo aumenta considerablemente, más si cabe conociendo que Android impone un retardo de 30 segundos cada 5 pruebas fallidas, e iOS va aumentando progresivamente el tiempo de retardo a cada fallo.

Conociendo esto, algún maker «muy salao» le ha dado por coger una placa Arduino, meterle tres servos y una webcam, y programarle un array de movimientos para explotar Android mediante fuerza bruta.

En el peor de los casos, saca la contraseña en 19 horas, 24 segundos, ya que tiene una cadencia

La cosa no se queda ahí, y es que a priori el experimento está diseñado para probar uno a uno todas las combinaciones posibles sin seguir ningún patrón de uso (patrón lógico únicamente), por lo que el tiempo podría reducirse drásticamente si se programara para probar todas las combinaciones dependiendo de su uso (biblioteca de usos).

Acceso digital

Es de todos conocidos que tanto Android como iOS permiten acceder a los datos del terminal simplemente conectándolos al ordenador donde tienen instalado el software (y sus copias de seguridad). Hay programas precisamente preparados para hacer un backup automático nada más se conecte un terminal, que para colmo se saltan los bloqueos.

Con los datos en local, bastaría ir recorriendo la lista de directorios para obtener los datos que nos interesen.

Incluso hay estudios que usan condiciones físicas (hay uno muy sonado de enfriar el teléfono en un congelador (EN)) para producir un fallo en el sistema y tener acceso directo sin incluir PIN.

Cómo protegerse

Se estudian varias posibilidades. Me ha gustado la alternativa (EN) que proponen unos investigadores de la Universidad de Munich, y que, sabedores de los beneficios (en materia de seguridad y experiencia de usuario) del bloqueo por patrón, aplican el método que ya estamos acostumbrados a usar a la hora de validar una compra con nuestra tarjeta, y que se basa en incluir la aleatoriedad en el sistema, y no únicamente por parte del usuario.

De esta manera, el usuario elegiría un patrón de colores o signos, y cada vez que quisiera desbloquear el terminal, tendría que meterlo en el mismo orden, aunque en la pantalla saldría de forma aleatoria.

hoy en día, el mejor método es el de la contraseña alfanumérica, que no contenga palabras reales, y que haga uso también de signos.

Para evitar esos ataques de intrusión mediante métodos que se salten el bloqueo, lo mejor es cifrar el dispositivo, a sabiendas que te pedirá como mínimo una contraseña alfanumérica de 6 dígitos, lo cual en la práctica (si has seguido los pasos anteriores) se vuelve un método casi inexpugnable.

Como ya sabéis, podéis proponer nuevos temas sobre los que hablar en los canales de comunicación siguientes:

- Hashtag #AskToPablo en Twitter, o directamente mencionándome (@PYDotCom).

- Mensaje privado o mención a mi cuenta de Google Plus.

- Email desde la página de Contacto.

- Mensaje privado en la página de Facebook.

Intentad dejar esta entrada para consultas de la propia entrada. Muchas gracias, ¡y seguimos en contacto!

Hola Pablo, que herramienta me recomiendas para guardar contraseñas en un android?

A mí el que más me gusta es LastPass, que es multidispositivo, y gratuito en las versiones de navegador. En el caso de que necesites una aplicación, de pago. Pero claro, lo tienes tanto en windows como mac, linux, android e iOS…