Escribo hoy en PlanetaRed.com, blog sobre tecnología, móviles e internet centrado en el análisis de dispositivos y servicios móvil del cual soy colaborador esporádico.

Desde el blog de Kaspersky se ha informado de una nueva vulnerabilidad en el store oficial de Google (Google Play), al encontrase con una aplicación que atacaba a versiones de windows aprovechando el montaje del dispositivo al conectar un móvil o tablet android al ordenador.

Como bien sabéis, no existe en la actualidad ningún sistema operativo libre de ataques, y de hecho, es normal encontrarse con que son precisamente los SO más usados aquellos que más vulnerabilidades tienen (por el simple hecho que son justo los más jugosos para investigar y atacar).

En este caso, no estamos ante una noticia realmente rara (un troyano que infecta versiones de windows), pero sí ante un vector de ataque relativamente nuevo, como es el de ocultarse bajo el montaje de un dispositivo android.

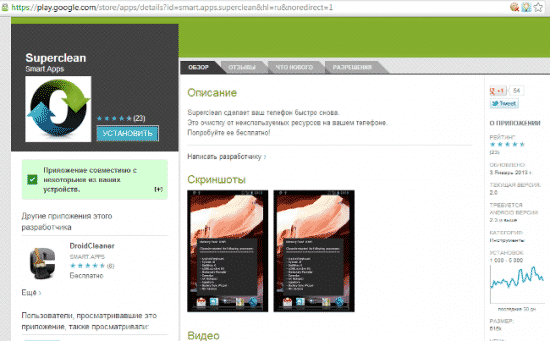

En el Google Play, se podía descargar de forma totalmente gratuita dos aplicaciones con idéntico nombre, y que a la vista de los comentarios de otros usuarios, y la propia descripción de la herramienta, ofrecían un eficaz servicio de limpieza de nuestro dispositivo.

Este tipo de aplicaciones aprovechan por lo general el poco conocimiento que el usuario medio tiene del funcionamiento de SO móviles como Android, ya que por mucho que un Taskiller cierre las aplicaciones que tenemos activas en segundo plano, éstas vuelven a abrirse, lo que en definitiva acaba traduciéndose en un gasto innecesario de batería y rendimiento (justo lo contrario de lo que en principio ofertan).

En este caso, la aplicación hace justo lo comentado, previa instalación y pedida de una burrada de permisos (que seguramente el usuario ni lea).

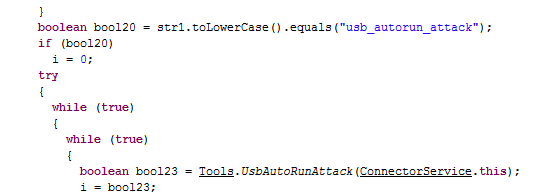

Una vez instalada, se encarga de conectarse a un servidor remoto y descargar tres archivos, siendo uno de ellos un .ini cuya misión es ejecutar instantáneamente el .exe tan pronto el dispositivo se conecte a un ordenador con una versión antigua de windows (las nuevas ya no permiten de forma sencilla ejecutar automáticamente en un nuevo montaje).

El ejecutable svchost.exe esconde bajo su código un troyano que activa el controlador del micrófono, registrando toda conversación que haya cerca del ordenador, y reenviándola a un servidor externo.

El estudio de Kaspersky hace hincapié en que el target buscado por estos atacantes es el de usuarios de gama media baja, con dispositivos lentos (que quizás quieran optimizar al descargar un taskiller como éste), y que seguramente tengan una versión antigua de windows en sus ordenadores.

Debido a la facilidad, y el número de descargas y buenos comentarios con los que contaba la aplicación, queda de nuevo en entredicho la poca fiabilidad de las tiendas de aplicaciones, al dejar todo el peso de la calidad y seguridad en automatismos previos (que no hacen más que revisar partes de código y compararla con scripts de malware conocido), y en las opiniones de otros usuarios, que poco o nada pueden saber (más que el hecho de haberlo probado y ver que en efecto la aplicación funciona, o está en inglés, o es «bonita», o …).

Joer… A dónde vamos a llegar? Hasta hace poco no leía los permisos, pero últimamente sí, viendo la de malware que hay.

cada vez que una aplicación se actualiza y cambia los permisos, tiemblo, jejej