Hace ya unos años analicé otra herramienta de espionaje de dispositivos móviles. Ya sabes, este tipo de servicios online que ofrecen una manera de conocer en todo momento las acciones de los trabajadores/hijos o incluso pareja.

Para ello se sirven de una aplicación que debe ser instalada en el dispositivo objetivo, que por supuesto pide prácticamente todos los permisos habidos y por haber al sistema operativo, y que a partir de entonces estará continuamente registrando y enviando la información de uso a un centro de control controlado por el contratante.

Por detrás, el vacío legal basado en la delegación absoluta de responsabilidades en el usuario, dejando claro que la herramienta en sí no es ilegal, y que depende del uso que se le acabe dando, y de la legislación de cada país (en España por ejemplo el uso de este tipo de herramientas en dispositivos de terceros está prohibido, quedando en tierra de nadie su explotación a nivel de control parental), el usuario puede acabar incluso en la cárcel.

No es para menos. Como veremos en esta nueva entrega, este tipo de herramientas permiten monitorizar hasta el extremo todo lo que un usuario hace con su dispositivo. Y como dejan claro en sus términos legales, es potestad del usuario utilizarla adecuadamente.

Hace ya mucho tiempo, como decía, de aquel artículo, y el panorama móvil ha cambiado sutilmente. Así que esta vez me he instalado en mi propio dispositivo otra herramienta (Hoverwatch (ES)), que ofrece tres días de uso gratuito, y éste ha sido el resultado.

Empecemos.

Índice de contenido

Primeros Pasos: Instalación y parametrización inicial

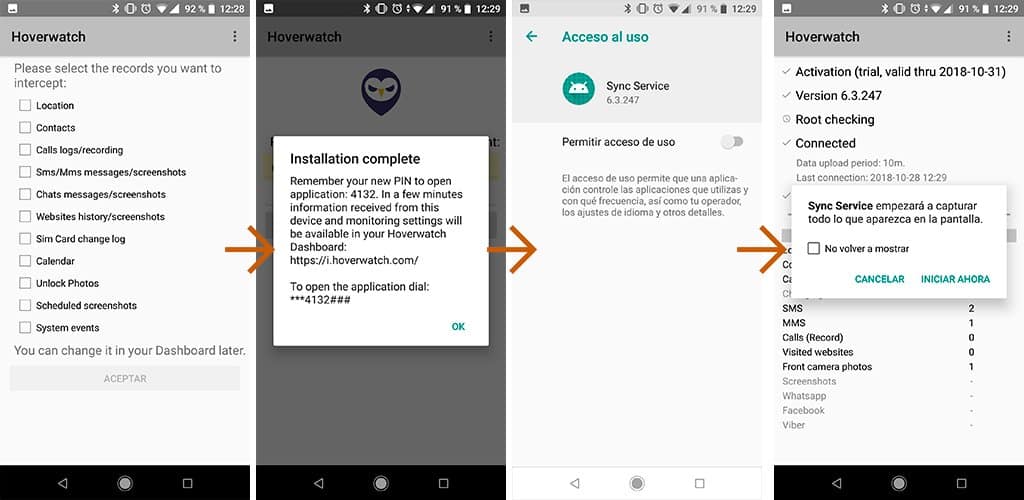

Lo primero que hay que tener en cuenta es que es necesario que el usuario tenga acceso al terminal a monitorizar durante al menos un par de minutos. Lo justo para seguir todos los pasos necesarios para instalar la aplicación, que se basan, principalmente, en:

- Descargar desde la página del servicio, previo login, o por otros métodos, la aplicación.

- Instalarla saltándose la recomendación de no hacerlo que muestra Android/Windows/MacOS (no cuenta con versión para iOS).

- Darle todos los permisos que requiere (en Android), que como se ve en la imagen superior, son prácticamente todos.

- Avisar de para qué se va a utilizar la herramienta, dándote tres opciones (control parental, control de dispositivos de trabajadores o nuestro propio dispositivo), pudiendo además decidir que la aplicación no sea visible en el menú de aplicaciones.

- Aceptar los términos de uso, donde dejan claro que lo utilizaremos únicamente para uso personal en nuestro dispositivo (da igual la opción que hayamos puesto anteriormente, al parecer).

- Seleccionar todo lo que queremos que registre del dispositivo (imagen inferior). Un servidor ha elegido todo. Y esto se puede cambiar más adelante desde la interfaz web.

- Guardar a buen recaudo el número PIN que sirve para entrar en la configuración de la app dentro del propio dispositivo. Entiendo que no es algo estrictamente necesario, pero es cierto que en caso de que volvamos a acceder a ella (si hemos decidido que se oculte, la única manera que se me ocurre es accediendo a ese supuesto «Sync Service» que genera para no llamar la atención), nos pedirá ese PIN para hacer cambios en la propia APP. Aunque es cierto que en el uso habitual, toda gestión a posteriori se hará mediante interfaz web en otro dispositivo.

- Permitir al demonio «Sync Service» controlar al resto de aplicaciones. Al menos en Android este paso sería necesario para que por ejemplo pueda sacar pantallazos cuando estamos utilizando otras apps.

- Permitir que el demonio realice capturas de pantalla sin mostrar alerta al usuario. Sería muy incómodo que le pidiera permiso, ¿verdad? :).

Todo esto, como decía, lleva apenas un par de minutos. Seguramente escasos 30 segundos si ya lo hemos hecho alguna que otra vez.

Y es la única interacción física que vamos a necesitar para monitorizar todo lo que se haga con el dispositivo.

He de decir que en mi caso la instalé en un Xiaomi Mi A2 sin rootear (si estuviera rooteado podría, como explicaré más adelante, acceder a aún más información), y mi duda radica en cuánto será capaz de hacer en un sistema operativo menos abierto como es iOS. Parece que no lo suficiente, puesto que han decidido no ofrecer aplicación para la versión móvil del sistema operativo de Apple. Ventajas de ser ellos quien controlan absolutamente todo el ecosistema a su alrededor.

Y por cierto, que también tienen versión para PC y MacOS. Aunque vaya, aquí los controles de seguridad son más laxos.

Interfaz web

Una vez instalada la app, en cuestión de segundos ya tendremos información para consultar en el centro de control.

Un centro de control al que se accede mediante URL, como cualquier otro servicio web, y que muestra de forma sencilla toda la información que va sustrayendo del uso del terminal.

Aquí tengo que decir que me han sorprendido varias cosas:

- Casi todo se basa en capturas de pantalla/fotos: Descontando la lectura de llamadas, la agenda, los SMS y cuatro cosas más, me ha parecido curioso que casi toda la información la muestra en base a capturas de pantalla. Es decir, la forma que tiene de monitorizar es obteniendo capturas del momento en el que el usuario está enviando un DM por instagram, o escribiendo/leyendo un mail, o compartiendo una actualización en Facebook. Lo cual es hasta cierto punto un problema, ya que no hay manera de estructurar una búsqueda más allá de por el servicio que está utilizando, a diferencia de si la herramienta fuera capaz de formatear lo que el usuario está viendo en pantalla a texto enriquecido. Un alivio, hasta cierto punto, para todos nosotros, que quizás tenga que ver con todos los movimientos en favor de la privacidad y el control de permisos en las apps que hemos experimentado en estos últimos años (antes era muchísimo más sencillo acceder a conversaciones en servicios de mensajería, ya que estos se enviaban y almacenaban sin cifrar).

- Registra también WhatsApp, pero no aparece en el menú: Otra de las cosas que más me ha sorprendido. No sé si es que un servidor utiliza la versión corporativa de WhatsApp, y por lo que sea esta herramienta no contempla aún la misma como WhatsApp. Pero el caso es que entre toda la información a la que es capaz de acceder, la información que obtiene de WhatsApp (de nuevo, vía capturas de pantalla) no cuenta con su propia sección, apareciendo directamente en mensajes. Y entiendo que es quizás lo más interesante de una herramienta de este estilo. Por contra, tengo que decir que al menos en la demo sí que aparecía correctamente tipificada, así que lo mismo se debe a lo que acabo de comentar.

Por aquí tienes algunos ejemplos de las capturas sacadas de forma automática estos días por el servicio.

Me ha gustado, eso sí, que las capturas solo se activan cuando se está utilizando el dispositivo. De forma que no es raro que para cada acción (por ejemplo, escribir un email) tengamos varias capturas con todo el proceso de creación. En la última imagen, por ejemplo, se ve cómo me ha pillado a punto de compartir una actualización de estado en Facebook, y tenía de hecho otras tres más en las que se veía cómo iba escribiendo la frase.

Cada ciertos minutos (elegidos por el usuario, y por defecto puesto en 10) saca además una foto con la cámara delantera. De nuevo, únicamente cuando lo estamos utilizando, por lo que lo más normal es que nos pille delante. Por aquí tienes dos ejemplos, pero te puedes hacer una idea que en 3 días tengo imágenes de mi cara de gilipollas para dar y tomar. Caminando por la calle, en la cama echado…

En mi anterior dispositivo (Mi A1) le tenía puesto un protector de cámara delantera, pero en este todavía no, por lo que en caso de ser víctima de una herramienta de este estilo, como se ve, el atacante podría estar espiándome sin problemas.

Funcionalidades que tiene y otras que echo de menos

Además, hace una copia que se va actualizando cada cierto tiempo del calendario de la víctima, así como va registrando toda su actividad vía GPS, mostrándola en un mapa.

Tiene por supuesto acceso a la agenda de contactos.

En la configuración del servicio, ofrece la opción de registrar llamadas, pero curiosamente en mi dispositivo (Android 8.1 actualizado al parche de seguridad de octubre) no siempre lo ha conseguido hacer. De nuevo, es un ejemplo más de cómo las mejoras de seguridad están poniéndoles las cosas complicadas a este tipo de herramientas.

Al no contar con root, tampoco será posible actualizar automáticamente la aplicación sin pedirle permiso al usuario. Y por supuesto, no puede pedirle permiso por razones obvias…

Las capturas de pantalla las realiza de forma automática en un intervalo de tiempo marcado por el usuario (por defecto cada 5 minutos). Entiendo que es pedir mucho, pero lo suyo sería que esto se ajustase automáticamente al uso que le está dando, de forma de saque más por ejemplo cuando ve que éste está haciendo algo, y menos cuando simplemente está en la pantalla de inicio.

Y echo además en falta una opción que entiendo resulta muy interesante para dos de sus casos de uso (control parental y control corporativo), que es la posibilidad de bloquear en remoto el uso de aplicaciones específicas. Recuerdo que un compañero mío hacía uso de una de estas apps para monitorizar a su niño, y en una comida le bloqueó el WhatsApp ya que había visto que estaba conectado en el tiempo que debería estar estudiando.

Conclusiones

Hay varios elementos que creo interesante señalar:

- El acceso a la información hoy en día es mucho más limitado: Comparándolo con lo que era capaz de obtener la aplicación que probé hace ya unos años, me alegra ver cómo el panorama móvil se ha sofisticado lo suficiente. El que esta herramienta, como la mayoría, haya recurrido a mostrar la información vía capturas de pantalla es un ejemplo.

- La importancia de tener dispositivos actualizados: Viene de la mano de lo anterior. Si en vez de tener un dispositivo con Android One, y por tanto, actualizado a Oreo 8.1, tuviera un móvil Android de hace un par de años, seguramente con la versión 6.0 o cercana, es muy probable que la herramienta fuese capaz de acceder a muchísima más información de mi uso. De ahí que sea tan pesado con que tengamos todos los dispositivos actualizados siempre.

- Sigue siendo necesario un ataque local: En ordenadores, y por cómo están diseñados sus sistemas operativos, la cosa cambia ligeramente, pero en móviles esto se me antoja prácticamente imposible. Ya tiene que ser una campaña de phishing muy bien orquestada para que la víctima acepte realizar tantísimos pasos para instalar una app. Otra cosa bien distinta es que la app le llegue con una excusa lo suficientemente buena como para que trague. En la mayoría de casos, sin embargo, será necesario que el usuario tenga acceso físico al terminal durante al menos un par de minutos. También es cierto que acogiéndonos al uso esperable de una herramienta como ésta (de nuevo, uso personal, control parental o control corporativo), no deberíamos ni tan siquiera plantearnos esta problemática.

Y pese a todo, es posible obtener muchísima pero muchísima información del usuario. Esas capturas de pantalla pueden acabar sacando una imagen de nuestra aplicación bancaria, grabar conversaciones enteras por servicios de mensajería/llamadas, podrían sacar una fotografía mientras consultamos algo en el baño, y como no, descubrir posibles infidelidades o negocios turbulentos que sirvieran al atacante para extorsionarnos.

Por supuesto, la herramienta también puede ser utilizada para vigilar lo que hace nuestro pequeño, evitando que éste acabe siendo engañado por un tercero y vea comprometida su seguridad en la red. O monitorizando el uso que dan nuestros trabajadores al dispositivo de la compañía en aquellos países en los que esto es legal.

Al final no deja de ser una herramienta, que ni es buena ni es mala. Depende, como bien dejan claro en su política de uso, del uso que le acabemos dando. Desde uno puramente académico, como ha sido éste, a uno proteccionista con un menor a nuestro cargo, hasta otros que según la legislación de cada país pueden ser o no considerados delictivos.

Desde la interfaz web, para terminar, podemos eliminar los datos del dispositivo almacenados (se guardan sino hasta 30 días, a no ser que los archivemos) y/o el acceso al propio dispositivo, dejando inservible la app, que en caso de que esté oculta, seguirá pululando por el dispositivo del usuario sin capacidad de comunicación con el centro de control.

________

Puedes ver más artículos de esta serie en #MundoHacker, donde tratamos en varios tutoriales las medidas para atacar y/o defenderse en el mundo digital.

Y si el contenido que realizo te sirve en tu día a día, piensa si te merece la pena invitarme a lo que vale un café, aunque sea digitalmente.

Hola Pablo. Buen artículo. Una de esas herramientas que pueden ser de uso pillin como decían Paco Martínez Soria y compañía. Con lo que no contamos en el caso de uso parental es que nuestros tiernos infantes nos dan mil vueltas en este terreno desde la cuna. Un saludo en mi convalecencia después de mi operación.

Mucho ánimo Fernando. Y muchas gracias por el apoyo. ¡Me alegro que te haya gustado!

Si, efectivamente es un problema, los chicos tienen una capacidad de entender las tecnologías superior a la nuestra.

Personalmente creo que este problema debería enfocarse desde el colegio, ofreciendo formación a los padres y enseñandoile también a los hijos. Es muy dificil para los padres que o bien no han «nacido» en la era digital o su relación con la tecnología ha sido de mero usuario de la misma, entender los riesgos a los que exponemos a nuestros hijos cuando les dejamos nuestro móvil o les compramos una tablet.

El origen debería ser el colegio por que la necesidad parte de que nuestros hijos puedan utilizar todas las tecnologías actuales y las que van apareciendo, y, logicamente, todos los niños están escolarizados. Adicionalmente es habitual que en los centros educativos utilicen cada vez más ordenadores, tablets, móviles o chromebooks como herramientas de trabajo, lo cual acerca más dichas tecnologías a los menores, los cuales dificilmente pueden ser supervisados por los padres y tampoco saben si el educador, perfectamente válido como docente de la materia, está suficientemente capacitado para manejarse en estos temas.

Pero el problema no solo es para los padres, si no también para los profesores, los cuales en muchos casos tienen exactamente el mismo problema que los padres, y que acaban cediendo, al igual que los padres, a que, como tenemos una serie de beneficios al utilizarlos, obviamos los problemas por que no los entendemos.

No sé si este mensaje iba enfocado a otro post. En todo caso, sé que es un problema y que para colmo tiene difícil solución. Lo mismo de hecho que sobre todo en occidente no estemos preparados para afrontar algo tan humano como es la muerte. Que la educación no educe en educación emocional, sino en conceptos educativos clásicos. O ya puestos, que le demos mucha caña a las matemáticas y sin embargo no formemos a los niños en gestión económica familiar, algo crítico para el día de mañana de todos.

En fin, que hay mucho por mejorar. Pero entiendo que es muy complicado por todo lo que comentas. Primero necesitarías profesorado preparado, pero entonces hay que formarlo, lo requiere que antes haya otro profesorado que esté preparado. Y mientras tanto, cubrir paulatinamente la evolución de las necesidades educativas en la sociedad, que ya de por si rema varios puestos por detrás de las necesidades reales del individuo…

Vaya, que es fácil quejarse. Lo jodido es hacer algo.

Sin duda es un tema muy complejo, ¿qué es lo que deberíamos aprender en el colegio? Seguro que todos tenemos varias asignaturas que deberían añadirse. ¿son más importantes las integrales que la alimentación? ¿Debemos aprendernos donde están los paises y capitales o es mejor saber organizar un viaje por ellos? ¿Si todos hemos aprendido lengua por que casi nadie escribe ni medianamente normal?

Y mientras reforma tras reforma del sistema educativo y no tengo claro que en el fondo se haya mejorado

(1/7) control parental

Llevo días jugando con herramientas de control parental, precisamente para que mis hijos puedan utilizar dispositivos con un mínimo de garantías

En tu artículo mezclas dos cosas (al menos) en el mismo artículo, lo que es el control parental propiamente dicho, y lo que es el espionaje, dicho sea de paso, el título apunta más a la primera opción, y el contenido más a la segunda.

Aun a falta de poder probar la aplicación de microsoft, si he probado el family link de google y qustodio, que es una genérica.

Si nos centramos en el control parental, debemos partir que google no permite crear cuentas a menores de 16 años en nuestro pais de manera directa, pero si permite a los padres o a los centros educativos hacerlo siempre y cuando se supervise dicho uso, dando como herramienta el family link.

Dicho sea de paso, esta aplicación no permite ni sacar fotos, ni ver el historial de navegación del equipo, no obstante, si permite conocer la ubicación, si se habilita, tal y como se indica en el asistente de instalación.

Si permite definir horas de uso y nos muestra que aplicaciones han sido utilizadas y los tiempos de uso de las mismas, así como no permitir la instalación de aplicaciones o el bloqueo, temporal, de las mismas una vez instalado.

También permite bloquear el acceso a contenidos, aunque no he visto aun como se configuran los contenidos que se quieren permitir o bloquear.

Así mismo también permite configurar que cosas puede modificar en las aplicaciones o incluso remotamente configurar los permisos de las aplicaciones.

En resumen, la aplicación de google, que solo está disponible para androides y chromebooks (no android tv por desgracia), permite decidir que cosas controla el padre y que cosas se ceden para que lo controle el hijo, lo cual parece ir orientado a que con el tiempo se vaya cediendo más cosas a los hijos, todo ello con un mínimo impacto en la intimidad del menor, pero que permitiría detectar cualquier uso sospechoso.

Así mismo envía informes diarios y o semanales de actividad.

En el caso de qustodio, que es una aplicación más veterana, también permite definir horarios o tiempos de uso diarios, también es posible definir filtros de contenido, mostrando también un historial de busqueda. También hay opción de control de aplicaciones o de posicionamiento pero no lo ha probado por que, entre otras cosas, no he pasado por caja. También manda informes diarios y correos en el momento que se intenta hacer algo no permitido

Por lo que he visto en el caso de microsoft sigue las lineas de google, que, personalmente, es el camino a seguir. Sacar fotos cada x de la cámara o de las pantallas cuando está en uso está dentro de lo que es espionaje, que, para los realmente interesados en el tema, seguro que hay otras formas de llevarlo a cabo.

En el caso de dispositivos de empresa que deban tener una política de uso, también hay aplicaciones como google device policy, que entiendo que seguirá algo similar al control parental del family link y no creo que la hayan orientado en el espionaje.

Muy buen aporte Khepper.

Realmente has dado en el clavo. El problema de este tipo de herramientas es que tienden a venderse como control parental, cuando realmente ofrecen más de funcionalidad de espionaje que otra cosa.

Como decía en el mismo, hecho en falta que por ejemplo permita bloquear aplicaciones o uso de red durante x tiempo. Algo que en teoría a un padre podría interesarle.

Y supongo que por detrás hay temas legales. Porque decir que ofreces una herramienta de espionaje está mal visto en cualquier lado. Pero si lo que has creado es algo de control parental, o de gestión de equipos corporativos… la cosa cambia, ¿verdad?

Por no decir que si se venden como una cosa y sirven para otra a saber que otras cosas harán. Para control parental hay que usar herramientas serias, el problema es que aun no queda claro que es lo que deben tener. La de google, como he comentado, si admite ese tipo de controles

Es lo suyo, de hecho. Que el propio sistema ofrezca herramientas más o menos decentes.

Si, bueno, pero esa es una visión de las que llamo de usuario, y que contrasta con la que pueda tener un desarrolador o los propios fabricantes de sistemas, quienes deben planificar que puede y que no puede hacer un sistema operativo con lo que realmente el usuario espera encontrar (donde, hasta que no se encuentra un problema de verdad con la seguridad le importa bien poco)