El 7 de marzo del 2016 publicaba por estos lares un artículo titulado «De cuando vigilar el hardware no era prioritario para la seguridad«, y en el que hacía hincapié en la debilidad que mostraba toda la cadena tecnológica al abuso de vectores de ataque que estuvieran en el propio hardware, y no como habitualmente ocurre en el software.

Las razones son varias, y aprovecho para parafrasearme, que para algo estoy en mi casa:

La industria tecnológica no parece estar interesada, como decía en el título, en vigilar qué está haciendo el hardware de nuestros dispositivos. Y no lo hace por dos motivos principales:

- Resulta muy costoso: A nivel de recursos, estar analizando los patrones de comportamiento de cada componente (interno y externo) de un dispositivo (elementos mecánicos), resulta terriblemente caro. Bastante más que monitorizar los procesos (software) abiertos. De ahí que prácticamente todas las defensas implantadas en nuestros dispositivos obvien lo que hace y deje de hacer una batería, una memoria gráfica, un periférico, o como veremos en este caso, un jack de auriculares.

- No hay apenas ataques conocidos: Y por ende, “es una pérdida de tiempo y recursos”. La mayoría de vectores de ataque vienen de la mano del software y no del hardware. Por tanto, ¿para qué vamos a destinar recursos a algo probabilísticamente menos probable?

La cuestión es esa, que el que haya pocos ataques conocidos no significa que no los haya. Y de hecho, vuelve a esta tipología de ataques profundamente interesantes. Las máquinas no están preparadas para defenderse de problemas que vienen dados por componentes físicos, ergo, adiós antivirus, adiós cortafuegos, adiós defensas perimetrales.

Algo que era cuestión que acabara ocurriendo. Y parece que estamos ante ese momento.

The Big Hack

La semana pasada Bloomberg (EN/merece la pena que le eches un vistazo) publicaba una exclusiva en la que llevan algo más de un año trabajando en la que aseguran que al menos una treintena de fabricantes de dispositivos tecnológicos han sido hackeados por una serie de chips diminutos colocados estratégicamente en los procesadores que montaba uno de los proveedores de Super Micro Computer (Supermicro), una de las principales empresas distribuidoras de placas base para servidores a nivel mundial.

Al parecer, el gobierno americano lleva desde 2015 investigando una serie de anomalías que habrían sido localizadas en placas base de servidores de Elemental Technologies, una compañía adquirida por AWS (Amazon Web Services). Como no, parece que todo apunta a que detrás de los hilos se encuentra el gobierno chino, y que en teoría la idea sería espiar masivamente a compañías líderes del sector con el fin de obtener información que suponga una ventaja estratégica para el país del Sol Naciente.

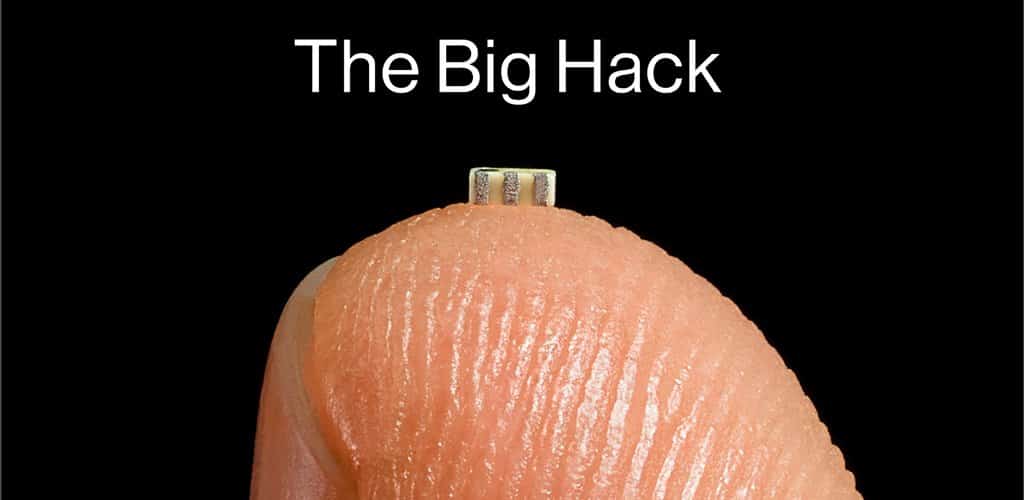

Hablamos de unos chips (habría varios modelos distintos) de un tamaño más pequeño que un grano de arroz (se puede ver en la imagen superior), ensamblados dentro de las propias placas (apenas son visibles) y que contarían con receptores de señal, memoria, capacidad de conexión a la red y procesamiento, lo que al menos en teoría les dota de conectividad suficiente para enviar información de uso del sistema, e incluso tomar el control del servidor.

Los chips habrían sido desarrollados por algún stakeholder de Supermicro, montados por la multinacional, y vendidos a sus 900 clientes que tenía en 2015 repartidos por todo el mundo. Entre las empresas más sonadas está por supuesto Amazon, y también Apple, que habría comprado en 2014 10.000 servidores de este tipo.

El impacto real del hackeo

De demostrarse que en efecto la investigación está en lo cierto, estaríamos sin lugar a duda frente a uno de los mayores hackeos corporativos de toda la historia. Semejante, de hecho, a lo vivido en su día con PRISM y la NSA, solo que esta vez enfocado más hacia intereses geoestratégicos (y no tanto de «defensa nacional», como lo llamaron en su día a eso de matar a gente en base a metadatos de comunicación).

Pero como suele ocurrir en estos casos, va a haber que esperar a que todo quede un poco más claro.

Por supuesto, tanto Amazon como Apple han corrido raudos y veloces a desmentir por activa y por pasiva los datos de Bloomberg (EN). Algo totalmente esperable. Hicieron lo mismo cuando estalló lo de PRISM, y está más que demostrado que mintieron.

Apple:

En esto podemos ser muy claros: Apple nunca ha encontrado chips maliciosos, «manipulaciones de hardware» o vulnerabilidades plantadas a propósito en ningún servidor. Apple nunca tuvo contacto con el FBI ni con ninguna otra agencia sobre tal incidente. No tenemos conocimiento de ninguna investigación por parte del FBI, ni nuestros contactos en la aplicación de la ley. […]

Como práctica, antes de que los servidores se pongan en producción en Apple, se los inspecciona en busca de vulnerabilidades de seguridad y actualizamos todo el firmware y el software con las últimas protecciones. No descubrimos ninguna vulnerabilidad inusual en los servidores que compramos de Super Micro cuando actualizamos el firmware y el software de acuerdo con nuestros procedimientos estándar. […]

Amazon:

Es falso que AWS supiera algo sobre un compromiso en la cadena de suministro, un problema con chips maliciosos o modificaciones de hardware al adquirir Elemental. También es falso que AWS supiera algo sobre los servidores que contienen chips maliciosos o modificaciones en centros de datos con sede en China, o que AWS trabajó con el FBI para investigar o proporcionar datos sobre hardware malicioso. […] No hemos encontrado pruebas que respalden las afirmaciones de chips maliciosos o modificaciones de hardware.

La auditoría previa a la adquisición describió cuatro problemas con una aplicación web (no hardware o chips) que SuperMicro proporciona para la administración de sus placas base. Todos estos hallazgos se abordaron completamente antes de que adquiriéramos Elemental. […]

Con lo que deberíamos quedarnos

Más allá de debatir sobre quien miente y quién dice la verdad, lo que realmente me parece interesante es que nos demos cuenta de estos tres factores:

- La dependencia de terceros trae asociado riesgos: Supermicro, y en general todos los grandes fabricantes de Shenzhen, siguen siendo hoy en día la fábrica tecnológica del mundo. Prácticamente todo el hardware mundial sale o pasa en alguna de las etapas de montaje por allí. Una ciudad en uno de los países más censores y orwellianos del mundo. Era cuestión de tiempo que algún proveedor de toda la cadena incluyese algún tipo de puerta trasera con el beneplácito (directo o indirecto) del Ejército Popular de Liberación China.

- EEUU lo ha hecho con lo que ha podido: PRISM es al menos una de las armas que ya sabemos que EEUU ha estado utilizando para espiar masivamente. Si los gringos no han hecho algo como ésto con el hardware, es simplemente porque no han podido. Pero lo han hecho a nivel de software, y seguramente lo están haciendo hoy en día a un nivel que solo descubriremos dentro de unos cuantos años. Aquí no hay buenos o malos. Solo estrategia de unos países que llevan años jugando a un juego de ajedrez, señalando con una mano al supuesto enemigo mientras con la otra se clavan los cuchillos.

- No podemos permitir seguir obviando el hardware: En su día hablé de cómo un error en una familia de chips Intel Atom había causado la pérdida de millones de datos a miles de compañías a lo largo y ancho de todo el mundo. Los errores de hardware, sean o no voluntarios, tienen un impacto real en la vida de millones de personas. Y paradójicamente no contamos con herramientas que se encarguen de analizar y minimizar estos problemas.

Nicholas Weaver, profesor del Instituto Internacional de Ciencias de la Computación de Berkeley, comentaba en una entrevista en The Verge (EN) lo poco seguros que estamos ante cualquier manipulación de hardware:

La seguridad informática como la entendemos hoy en día está muy orientada a sistemas. Un código corrupto, un programa que se comporta de forma sospechosa en segundo plano, un proceso que explota el procesador para minar criptomonedas… Esto se puede detectar mediante comprobaciones y auditorías de datos, pero un hackeo como el que supone que instalen un chip en una placa base es un cambio de paradigma radical, ya que se salta todas las medidas de seguridad que el software pueda ofrecer.

Por ahí está el huevo de la gallina de oro del sector de la seguridad. Y de la tecnología en general.

¿Cómo hacer sistemas que sean lo más seguros posible también a nivel de hardware? Sin que esto comprometa la operatividad del sistema. Sin que esto sea visto como una pérdida de recursos.

________

Si te gustaría ver más de estos análisis por aquí. Si el contenido que realizo te sirve en tu día a día, piénsate si merece la pena invitarme a lo que vale un café, aunque sea digitalmente.