Sigo empeñado en resolver los males del mundo de la seguridad.

Históricamente, y debido a que hasta hace relativamente poco la seguridad (ya no digamos la privacidad) no eran pilares de negocio, la tecnología se movía en una línea recta según fuera más o menos usable.

Esto daba como resultado productos tecnológicos en los que se primaba la experiencia de usuario a costa de cualquier medida que evitara que el día de mañana hubiera problemas mayores. En primera instancia, porque la industria del cibercrimen aún no estaba montada, y más tarde, por la mochila histórica y las dificultades (no solo a nivel de recursos y conocimiento, sino también de estrategia y logística) de enfocar el desarrollo de toda la cadena de producción a estos «nuevos» paradigmas.

La industria va evolucionando (más bien, va recibiendo hostia tras hostia, que es la única manera que tenemos de aprender), y poco a poco la seguridad va tomando mayor valor dentro de la propia organización, y cómo no, en cada producto que se saca.

Además, y asociado a esta tendencia, vemos cómo el cliente/usuario demanda sistemas cada vez más privados, o al menos, sistemas en los que él tenga una suerte de control de a dónde va a parar esa información y bajo qué opciones.

Y de esta manera, lo que en principio fue prácticamente un punto en una línea recta entre menos y más usable, pasa ser un punto en un plano acotado por tres vértices: privacidad, seguridad y usabilidad.

Un punto que tira generalmente más hacia las dos segundas (más cercanas al negocio de la compañía), pero que no por ello olvida la tercera en discordia.

Y es que suele ocurrir que mejorar la seguridad y la privacidad de un producto se hace a costa de la usabilidad del mismo. Es más, llegado a un nivel X, ese equilibrio se rompe, y para cada paso que se da en uno u otro sentido, se pierden varios en el tercero.

Así, la guerra pasa por intentar desarrollar tecnologías que sean lo más usables posibles, lo más seguras que se pueda, y lo suficientemente privadas para mantener al cliente/usuario contento.

Un equilibrio difícil de encontrar, al que le he dedicado no pocos artículos, y que veo puede pasar por un paradigma que no debería ser extraño para usted si es lector habitual de esta página.

El primer paso: ser invisible para el usuario

La mayoría de sistemas de seguridad pecan de lo mismo: Son molestos de aplicar.

Partiendo del mundo de las contraseñas, que ya no solo entrañan la problemática de tener que acordarte de una distinta para cada servicio, sino que además cada una tiene que ser lo suficientemente compleja como para no poner en peligro al resto.

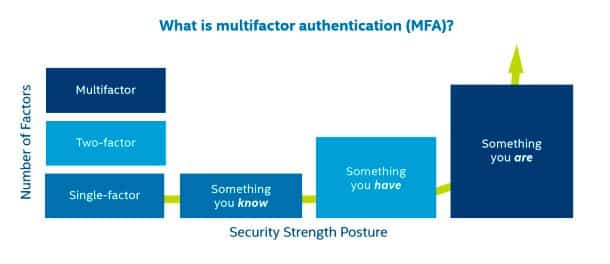

Hay varios acercamientos distintos, como comenté en su día en ese especial sobre sistemas de gestión de la identidad (I y II), y que pasan principalmente por tres modelos:

- O bien la seguridad depende de algo que conoces: Como podría ser un sistema basado en contraseñas.

- O bien la seguridad depende de algo que tienes: Como podría ser el tener un número de teléfono, un email, o un objeto físico, como un USB o una pulsera identificadora.

- O bien la seguridad depende de algo que es innato en ti: Ya sea la huella dactilar, el iris, el ritmo cardíaco,…

Habida cuenta de que cada uno entraña sus propios riesgos, la mejor manera de aumentar la seguridad es aplicar un segundo factor de autenticación que pertenezca a otra categoría, ya que así, de paso, minimizas los riesgos.

A cambio de minimizar también la usabilidad, dicho sea de paso.

De esta manera, vemos cómo en estos últimos años la mayoría de servicios digitales han apostado por un doble factor de autenticación, que está, habitualmente, basado en el conocimiento (contraseña) y la posesión (un smartphone asociado a un número de teléfono).

Para el grueso de los mortales, más que suficiente (si alguien quiere robarle X cuenta, tendría que conocer su contraseña, y además, robarle físicamente el terminal). El problema radica en que buena parte de esos usuarios no llegan a activarlo por la molestia que supone tener que realizar dos pasos donde antes había uno (o ninguno…).

Y debido a ello, se apuesta por factores de seguridad basados en la inherencia, siendo el más común el reconocimiento de huella dactilar, que aunque presente muchos riesgos, es terriblemente cómodo de aplicar (es prácticamente invisible al usuario, que simplemente tiene que poner un dedo).

Además, siempre y cuando se aplique una metodología adecuada que proteja la seguridad y privacidad del patrón con el que se compara la huella, quizás la mejor propuesta para centralizar el triángulo.

El segundo paso: apostar por el multifactor

Y en especial, por un multifactor que sea invisible al usuario.

Así, descubría recientemente la propuesta de Intel respecto a la seguridad de sus dispositivos, que pasa ya no solo porque la parte compleja de la seguridad se gestione a nivel de procesador (de nuevo, algo invisible al usuario, y de paso, bastante más seguro que en capas superiores), sino que además, y para sectores corporativos (a priori el target más interesado en este plus de seguridad y privacidad), la seguridad se basa en la identidad (suma de varios factores de inherencia y posesión) del usuario.

Intel Authenticater (EN) apunta precisamente a eso. A una parametrización que el administrador podría realizar con factores que hasta ahora se escapaban de la verificación de identidad de cada usuario.

De esta manera, podríamos estar ante un dispositivo que para que funcione, tiene que identificar a su dueño, por ejemplo, mediante la proximidad, el ritmo cardíaco y un horario previamente fijado.

Valores cuantificables mediante el uso de sensores y wearables.

Llevado un paso más allá, se pueden fijar multifactores que sencilla y llanamente son muy difíciles de sobrepasar, por ejemplo basados en el control de actividades de un trabajador dentro de una oficina, de su forma de actuar delante del dispositivo (sistema de verificación de identidad neurológica) y de la propia inherencia del individuo.

Y me pregunto cuánto tardaremos en ver esto materializado en la electrónica de consumo:

- Habida cuenta de que quien más quien menos ya lleva un smartphone en el bolsillo, e incluso una pulsera cuantificadora en la muñeca.

- Habida cuenta de que el usuario no tiene que hacer nada más que ponerse a utilizar el dispositivo (es por tanto invisible para el usuario).

- Habida cuenta de que la seguridad es a priori todavía mayor que la del doble factor de autenticación habitual.

A sabiendas que la única pega que tiene pasa precisamente por la confianza que podamos depositar en la privacidad de los datos recopilados para identificarnos.

Nada que ya no estemos realizando (sea consciente o inconscientemente) en los factores de autenticación que usamos a diario. Pero con el agravante de que la unión de todos esos datos darían a ese tercero, supuestamente malintencionado, una imagen bastante completa de nuestra identidad.